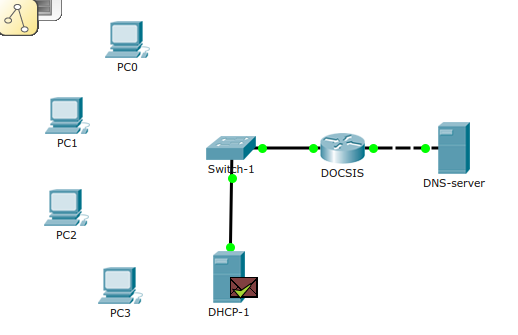

PT: nat demo

rechts-klik en “save as” (opslaan als) op de afbeelding om de PT-oefening te downloaden

Of klikken op deze link: pt-nat-demo

Download de bovenstaande oefening en start ze op in PT6.2 of hoger.

De DOCSIS router uit een vorige oefening is geherconfigureerd

om NAT (network address translation) toe te passen.

- verbind alle PC’s met de switch, en zorg overal voor DHCP adressen.

- ping vanuit pc0 naar de default gateway.

- doe een NSLOOKUP naar WWW.LINUX800.BE

(oefen geduld — het eerste pakket kan 15 seconden of langer onderweg zijn)

- doe dit opnieuw, nu in simulatie mode, en volg het pakket.

- vergelijk de UDP en IP headers voor en achter de DOCSIS router.

- vergelijk de UDP en IP headers voor en achter de DOCSIS router.

- ga terug naar realtime.

- kun je de DNS-server vanuit pc0 pingen?

- als je niet kan pingen, kijk dan in simulatiemode waar het pakket verloren gaat.

- zet een webserver naast de DNS achter de DOCSIS, geef het correct IP-adres.

- open in simulatiemode vanuit pc1 de website.

- volg de pakketten, en vergelijk de headers TCP en IP voor en achter de GATEWAY.

- volg de pakketten, en vergelijk de headers TCP en IP voor en achter de GATEWAY.

- probeer tenslotte de volgende commandos op de DOCSIS

show ip nat statistics

(: displays NAT statistics)

show ip nat translations

(: displays the NAT table)

- bekijk de configuratie:

enable

show running-config

en scrollen met enter

- netwerkkaart binnenkant (private addressing):

interface FastEthernet0/0 ip address 10.0.0.254 255.255.255.0 ip nat inside duplex auto speed auto - netwerkkaart buitenkant (public addressing):

interface FastEthernet0/1 ip address 100.0.0.100 255.0.0.0 ip nat outside duplex auto speed auto - nat config met access list:

ip nat pool mypool 100.0.0.100 100.0.0.100 netmask 255.0.0.0 ip nat inside source list 1 pool mypool overload ! access-list 1 remark == [Control NAT Service]== access-list 1 permit 10.0.0.0 0.0.0.255

- netwerkkaart binnenkant (private addressing):