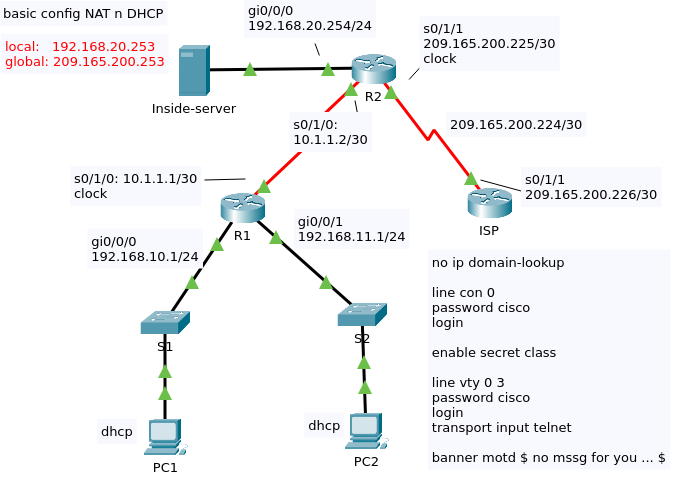

basic config NAT n DHCP

- download hier een sjabloon: 743-sjabloon-basic-dhcp-n-nat

- adres tabel -- kijk goed na of je de interfacenamen in de tabel niet moet veranderen. Op en ISR4321 zitten geen Fa0/0 en Fa0/1 meer, maar Gi0/0/0 en Gi0/0/1 en mischien ook andere types seriele poorten.

Device Interface IP-Address/Mask --------------------------------------- R1 S0/1/0 10.1.1.1/30 DCE Gi0/0/0 192.168.10.1/24 Gi0/0/1 192.168.11.1/24 --------------------------------------- R2 S0/1/0 10.1.1.2/30 S0/1/1 209.165.200.225/30 DCE Gi0/0/0 192.168. 20.254/24 [ R2 wordt een NAT router en een DHCP server] --------------------------------------- ISP S0/1/1 209.165.200.226/30 - basis configuratie: configureer R1, R2, en ISP routers als volgt:

- Configureer de hostname.

- Disable DNS lookup.

- Configureer een privileged EXEC paswoord.

- Configureer een message-of-the-day banner.

- Configureer een console paswoord

- Configureer een vty connections paswoord

- Configureer IP adressen op alle routers. De PCs krijgen adressen van een DHCP, later in dit LAB.

- Enable OSPF met process ID 1 op R1 en R2; do not advertise het 209.165.200.224/27 netwerk.

- configureer een DHCP server op R2:

- exclude alle statische adressen: 192.168.10.xx - .yy

- exclude alle statische adressen: 192.168.11.xx - .yy

- configureer de pool(s) op R2

Pool R1Fa0voor192.168.10en voorPool R1Fa1voor192.168.11- dns server 192.168.11.5

- gateway 192.168.10.1

voorbeeld:ip dhcp pool NETWERK-11 network 192.168.11.0 255.255.255.0 default-router 192.168.11.1

- configureer

ip helper addressop R1, om R2 te bereiken met DHCP-broadcasts

- test je DHCP-clients

- kijk naar de

show ip dhcp bindingop R2

- kijk naar de

show ip dhcp poolop R2

- op de

ISP-routerkomt een statische route:

De ISP router gebruikt static routing om alle netwerken verder dan R2 te bereiken. R2 vertaalt prive-adressen naar publieke adressen om verkeer naar de ISP te sturen. Daarom moet ISP voorzien worden van de publieke adressen die deel uitmaken van de NAT-config van R2.

Voer daarom de volgende statische route in op ISP:

ISP(config)#ip route 209.165.200.240 255.255.255.240 serial 0/1/1

- Configureer vervolgens een

default routeop R2 en geef dezedefault routedoor via OSPF:R2(config)#ip route 0.0.0.0 0.0.0.0 209.165.200.226 R2(config)#router ospf 1 R2(config-router)#default-information originatewacht enkele seconden en kijk dan of R1 een default route heeft bijgekregen in zijn routing-table.

Vanaf R1 kun je proberen te pingen naar209.165.200.226. Dit zou moeten werken; troubleshoot indien niet.

- Vanaf R2 MAP je de

inside serverop een statisch publiek adres; op die manier wordt de server bereikbaar van buitenaf via dit publieke adres. We doen dit met static NAT

op R2 tik je het volgende in:R2(config)# ip nat inside source static 192.168.20.253 209.165.200.253Op R2 configureren we vervolgens de binnen-interface en de buiten-interface voor NAT:

R2(config)#interface serial 0/1/1 R2(config-if)#ip nat outside R2(config-if)#interface Gi0/0/0 R2(config-if)#ip nat insideProbeer daarna vanaf de ISP het publieke ip-adres

209.165.200.253te pingen. Kijk in simulatiemode waar dit pakket naartoe gaat. - in wat volgt gaan we dynamic NAT configureren. We beginnen met een pool van publieke adressen ... (het is mogelijk dat de static NAT vn punt 12 niet combineerbaar is met dynamic nat van punt 14)

R2(config)#ip nat pool MY-NAT-POOL 209.165.200.241 209.165.200.246 netmask 255.255.255.248 - Vervolgens een ACL (access list) waarmee we controleren wie naar buiten mag ...

R2(config)#ip access-list extended NAT R2(config-ext-nacl)#permit ip 192.168.10.0 0.0.0.255 any R2(config-ext-nacl)#permit ip 192.168.11.0 0.0.0.255 any... in dit geval de netwerken 192.168.10/24 en 192.168.11/24

- we verbinden vervolgens de POOL met de ACL

R2(config)#ip nat inside source list NAT pool MY-NAT-POOL - tenslotte mogen we niet vergeten een

ip nat insideen eenip nat outsideinterface te maken:R2(config)#interface serial 0/1/0 R2(config-if)#ip nat inside R2(config-if)#interface serial0/1/1 R2(config-if)#ip nat outside - Om de NAT te testen probeer je ISP te pingen vanaf PC1; controlleer daarna met ...

R2#show ip nat translations R2#show ip nat statistics

Je kan nu verder blijven testen ... aan R-ISP zou je een PC-ISP kunnen hangen met een correct IP-adres en kijken of je van daaruit kan pingen naar PC1 of PC2, en/of je de website kan zien van inside-server.

Tenslotten kan je alles doumenteren, met de show run van alle routers en switches.