switch security: basis

Je kan dit labo uitvoeren in Packettracer, of met je laptop, een blauwe console kabel usb-2-rs232, en een echte 2960 switch.

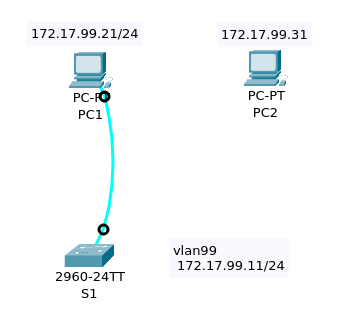

Packettracer Schema:

Adrestabel:

Device Interface IP/Mask

--------+----------+----------------

S1 | VLAN99 |172.17.99.11/24 model 2960

PC1 | NIC |172.17.99.21/24

PC2 | NIC |172.17.99.31/24

In dit LAB:

-- Basis switch administratie

-- Configureer dynamic port security

-- Test dynamic port security

-- Beveilig ongebruikte ports

Opdracht 1: eenvoudige switch administratie

Koppel S1 en PC1 aan elkaar met een blauwe consolekabel.

RS232 (COM) van PC1 naar de console-interface op switch S1.

Klik dan op PC1

vervolgens op het tabblad Bureaublad

selecteer Terminal op het tabblad Bureaublad.

Gebruik onderstaande standaardinstellingen voor terminalconfiguratie en klik vervolgens op OK:

Bits Per Second = 9600

Data Bits = 8

Parity = None

Stop Bits = 1

Flow Control = NoneGa naar privileged EXEC mode. (enable)

Merk op dat je naar privileged EXEC mode kan gaan zonder paswoord.

Je verbinding via de console kabel is ook niet beveiligd.

We moeten beide (console en priv EXEC) beveiligen.

We gaan nu naar global configuration mode met het commando configure terminal en zetten een paswoord (secret) op priviledged EXEC mode:

S1# configure terminal

Enter configuration commands, one per line. End with CNTL/Z

S1(config)# enable secret class

S1(config)#

Vervolgens beveiligen we de console kabel en de line vty 0 15.

line vty 0 15 zijn de netwerkslots via telnet of ssh.

S1(config)# line console 0

S1(config-line)# password cisco

S1(config-line)# login

S1(config-line)# line vty 0 15

S1(config-line)# password cisco

S1(config-line)# login

S1(config-line)# exit

S1(config)#

Omdat de net ingetikte paswoorden in plain-text verschijnen in de running-config, zetten we de service password-encryption aan.

S1(config)# service password-encryption

S1(config)#

In sommige landen is een BERICHT over juridische stappen na misbruik van paswoorden wettelijk verplicht.

Daarom configureren we vervolgens een MOTD banner. (Message Of The Day)

We omsluiten de MOTD met het ampersand &-karakter:

S1(config)# banner motd &Authorized Access Only&

S1(config)# end

S1#

... en we slaan de running-config op als start-up-config:

S1# copy run start

.. en tikken nog een laatste exit om terug te keren naar user-exec.

S1# exit

Probeer vervolgens opnieuw toegang te krijgen te de switch via de console kabel, .. (welk paswoord moet je tikken)

en kijk daarna naar priviledged EXEC modus (#). (welk paswoord moet je hier tikken)

Opdracht 2: Configureer Dynamic Port Security

enable VLAN99

S1(config)# interface vlan 99

S1(config-if)# ip address 172.17.99.11 255.255.255.0

S1(config-if)# no shutdown

port-security op fa0/18

S1(config-if)# interface fa0/18

S1(config-if)# switchport mode access

S1(config-if)# switchport access vlan 99

S1(config-if)# switchport port-security

Configureer het maximum aantal MAC addressen op 1.

De switch leert dan maximum 1 MAC address op die poort:

S1(config-if)# switchport port-security maximum 1

Configureer de port als sticky;

Het MAC-address wordt dan automatisch toegevoegd aan de running config.

S1(config-if)# switchport port-security mac-address sticky

Configureer de port voor auto shut down als de port security wordt overtreden.

Als je het volgende commando niet uitvoerd worden overtredingen gelogd maar niet verboden ...

S1(config-if)# switchport port-security violation shutdown

Bevestig dat S1 het MAC address van PC1 heeft "aangeleerd".

Ping van PC1 naar S1.

kijk naar de MAC table:

S1# show mac-address-table

vlan Mac Address Type Ports

---- ----------- -------- -----

99 0060.5c5b.cd23 STATIC Fa0/18Het MAC address is nu ook toegevoegd aan de running-config

S1# show running-config

...

interface FastEthernet0/18

switchport access vlan 99

switchport mode access

switchport port-security

switchport port-security mac-address sticky

switchport port-security mac-address sticky 0060.5C5B.CD23

...Opdracht 3: Test Dynamic Port Security

-- verwijder PC1 van fa0/18 en plaats PC2 in de plaats // laat de console kabel in PC1

-- verbind PC2 via Fa0/18 op S1. Wacht tot de LED groen wordt

-- ping vervolgens van PC2 naar S1. De port zou nu automatisch moeten afsluiten.

Kijk na of port security de reden is van de shutdown:

Tik show interface fa0/18

S1# show interface fa0/18

FastEthernet0/18 is down, line protocol is down (err-disabled)

Hardware is Lance, address is 0090.213e.5712 (bia 0090.213e.5712)

...De line protocol is down wegens een error (err) "accepting a frame with a different MAC address than the learned MAC address" en bijgevolg heeft de switch de poort gedisabled.

Je kan ook nog eens kijken met het show port-security interface fa0/18 commando:

S1# show port-security interface fa0/18

Port Security : Enabled

Port Status : Secure-shutdown

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 1

Total MAC Addresses : 1

Configured MAC Addresses : 1

Sticky MAC Addresses : 0

Last Source Address:Vlan : 00E0.F7B0.086E:99

Security Violation Count : 1Merk op dat Port Status is secure-shutdown, en security violation count is 1.

- herstel de verbinding tussen PC1 en S1

De poort is nog steeds down. Een poort in down status wegens security violation moet manueel worden herstart.

- reset vervolgens port security:

shut downde poort; vervolgens voer je eenno shutuit.

S1#config t

S1(config)#interface fa0/18

S1(config-if)#shutdown

%LINK-5-CHANGED: Interface FastEthernet0/18, changed state to administratively down

S1(config-if)#no shutdown

%LINK-5-CHANGED: Interface FastEthernet0/18, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/18, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan99, changed state to up

S1(config-if)#exit

S1(config)#

- Test of het weer werkt: ping van S1 naar PC1.

Opdracht 4: Secure Unused Ports

Een simpele manier om je switch te beveiligen tegen ongeoorloofd kabels insteken

is om alle niet gebruikte poorten te disablen.

S1(config)# interface fa0/17

S1(config-if)#shutdown

Test de poort: verbind PC2 op Fa0/17 op S1

De link LED zou rood moeten blijven. PC2 kan geen verbinding maken.