ACLs PT-oef volgens LAB 5.5.1

bron: 5.5.1 Packet Tracer: IPv4 ACL Implementation Challenge (ccna3-2025)

doel: configureer standard named ACLs op een router

achtergrond / scenario: in deze activiteit configureert u standard en extended ACLs en standard named ACLs en extended named ACL's om te voldoen aan beveiligings vereisten.

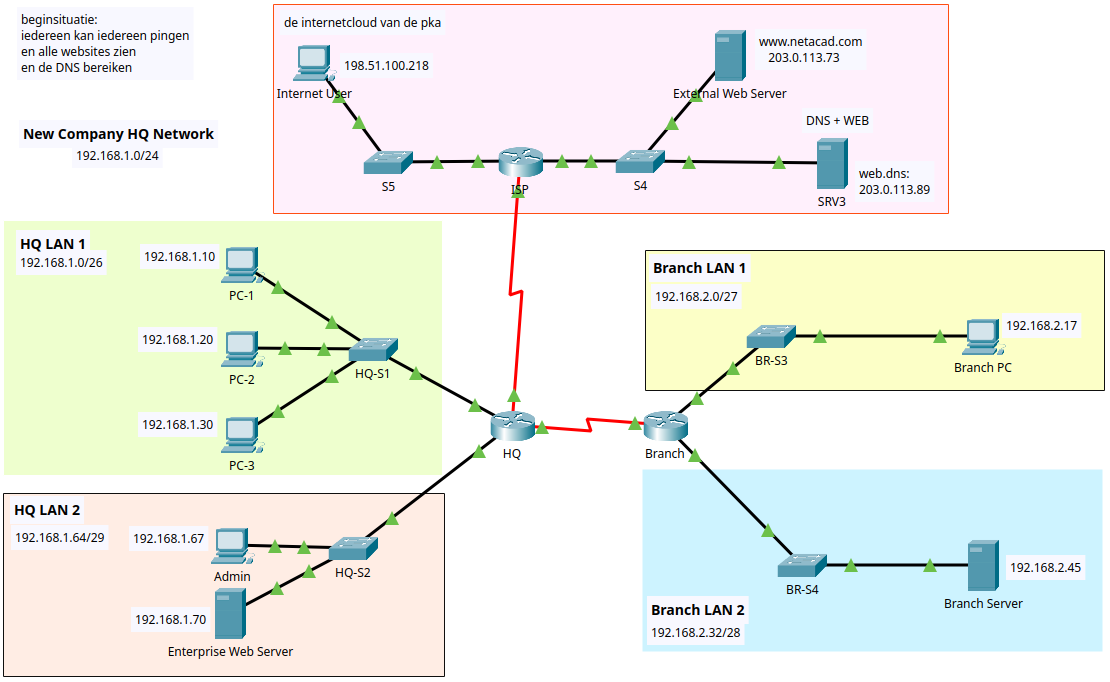

1. schema:

2. download de PKT:

ccna3-2025 -- PKT-LAB 5.5.1: 5.5.1-acls

3. adres tabel:

Branch G0/0/0 192.168.1.1/26

G0/0/1 192.168.1.65/29

S0/1/0 192.0.2.1/30

S0/1/1 192.168.3.1/30

HQ G0/0/0 192.168.2.1/27

G0/0/1 192.168.2.33/28

S0/1/1 192.168.3.2/30

PC-1 192.168.1.10/26

PC-2 192.168.1.20/26

PC-3 192.168.1.30/26

Admin 192.168.1.67/29

Enterprise Web Server 192.168.1.70/29

Branch PC 192.168.2.17/27

Branch Server 192.168.2.45/28

Internet User 198.51.100.218/24

External Web Server 203.0.113.73/244. opdrachten:

- Configureer een router met standard named ACL's,

- Configureer een router met extended named ACL's,

- Configureer een router met extended ACL's, om te voldoen aan specifieke vereisten.

- Configureer een ACL om de toegang tot terminallijnen (vty) van network devices te beheren.

- Configureer de correcte routerinterfaces met ACL's en in de juiste richting.

- Controleer de werking van de geconfigureerde ACL's.

5. instructies:

controleer de verbindingen in New Company Network:

Test eerst de connectiviteit op het netwerk voordat je de ACL's configureert. Alle hosts moeten alle andere hosts kunnen pingen.

BELANGRIJK:

- Gebruik geen expliciete 'deny'-instructies aan het einde van uw ACL's.

- Gebruik waar mogelijk de afkorting (host en any).

- Schrijf uw ACL-instructies in de volgorde waarin ze hier

worden gespecificeerd om aan de vereisten te voldoen. - Plaats uw ACL's op de beste plaats en in de juiste richting.

6. Eindelijk, de ACLs -- configureer ACLs met de volgende vereisten:

ACL 101

Maak ACL 101 aan.

Blokkeer FTP-toegang tot de Enterprise Web Server vanaf het internet.

ICMP-verkeer vanaf internet naar hosts op HQ LAN 1 mag niet.

Sta al het overige verkeer toe.

ACL 111

Geef ACL-nummer 111.

Geen enkele host in HQ LAN 1 mag toegang hebben tot de Branch Server.

Alle overige verkeer moet worden toegestaan.

ACL vty_block

Maak een named standaard-ACL. Gebruik de naam "vty_block".

De naam van uw ACL moet exact overeenkomen met deze naam.

If you define an ACL named "vty_block", then when you apply it to an interface (or any other feature that uses ACLs), you must use "vty_block" exactly, including capitalization and any other special characters.

Alleen adressen van "HQ LAN 2"-netwerk mogen

toegang hebben tot de VTY-lijnen van de HQ-router

ACL branch_to_hq

Maak een named extended ACL met de naam "branch_to_hq".

De naam van uw ACL moet exact overeenkomen met deze naam.

Geen enkele host op een van de branch-LAN's mag toegang

krijgen tot HQ LAN 1.

Gebruik één access list statement voor elk van de BRANCH-LAN's.

Al het overige verkeer moet worden toegestaan.

7. controleer de werking van de ACLs:

Voer de hierna volgende verbindingstests uit tussen apparaten in de topologie en controleer of ze succesvol zijn. Opmerking: gebruik show ip access-lists om de werking van de ACL te controleren. Gebruik clear access list counters om de counters te resetten.

Stuur een ping van de filiaal-PC naar de Enterprise-Web-Server. Is dit gelukt en waarom? Welke ACL-instructie heeft de ping tussen deze twee apparaten toegestaan of geweigerd? Vermeld de naam of het nummer van de access-list, de router waarop deze is toegepast en de specifieke ACL-regel waarop er een match was.

Probeer te pingen van PC-1 op HQ LAN 1 naar de filiaal-server. Lukt dit? Waarom? Welke ACL-instructie heeft de ping tussen deze twee apparaten toegestaan of geweigerd?

Open een webbrowser op de externe server en probeer een webpagina op te roepen die is opgeslagen op de Enterprise Web Server. Lukt dit? Leg uit waarom.

Welke ACL-instructie heeft de ping tussen deze twee apparaten toegestaan of geweigerd?

8. Test de verbinding naar een interne server vanaf het internet

Probeer vanaf de command-line op de pc van de internet-user-pc een FTP-verbinding te maken met de branch server. Is de FTP-verbinding gelukt?

Welke access-list moet worden aangepast om te voorkomen dat gebruikers vanaf het internet FTP-verbindingen maken met de filiaalserver?

Welke instructie(s) moeten aan de access-list worden toegevoegd om dit verkeer te verbieden?

(een mogelijke oplossing van de ACLs:)

ACL 1

HQ(config)#access-list 101 deny tcp any host 192.168.1.70 eq ftp

HQ(config)#access-list 101 deny icmp any 192.168.1.0 0.0.0.63

HQ(config)#access-list 101 permit ip any any

HQ(config)#interface Serial0/1/0

HQ(config-if)#ip access-group 101 in

ACL 2

HQ(config)#access-list 111 deny ip any host 192.168.2.45

HQ(config)#access-list 111 permit ip any any

HQ(config)#interface GigabitEthernet0/0/0

HQ(config-if)#ip access-group 111 in

ACL vty_block

HQ(config)#ip access-list standard vty_block

HQ(config-std-nacl)#permit 192.168.1.64 0.0.0.7

HQ(config-std-nacl)#line vty 0 4

HQ(config-line)#access-class vty_block in

ACL branch_to_hq

Branch(config)#ip access-list extended branch_to_hq

Branch(config-ext-nacl)#deny ip 192.168.2.0 0.0.0.31 192.168.1.0 0.0.0.63

Branch(config-ext-nacl)#deny ip 192.168.2.32 0.0.0.15 192.168.1.0 0.0.0.63

Branch(config-ext-nacl)#permit ip any any

Branch(config-ext-nacl)#interface Serial0/1/1

Branch(config-if)#ip access-group branch_to_hq out