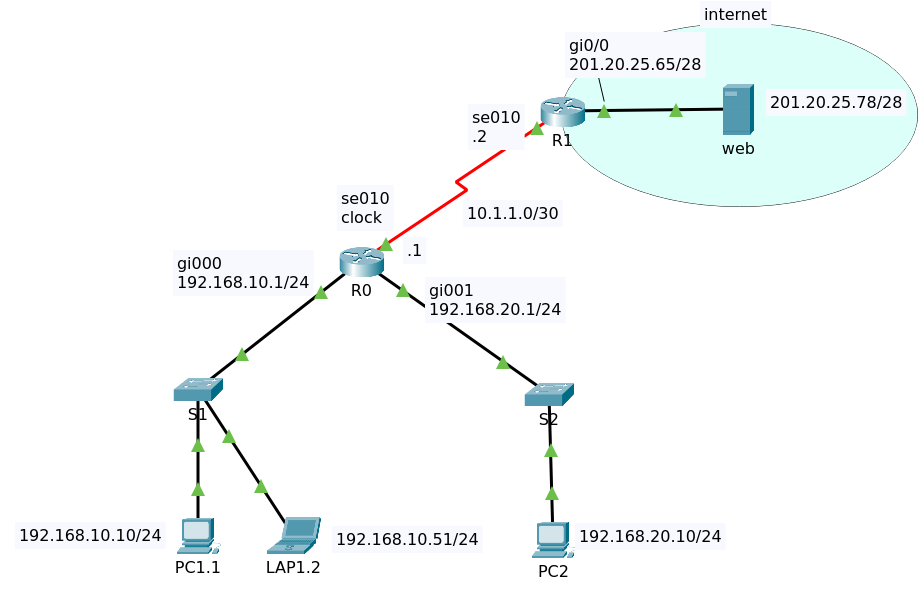

ACLs - standard ACL hands-on, een experiment

sjabloon met werkende ospf: acls-syntax-check

- we gaan een genummerde ACL aanmaken die host

192.168.10.10tegenhoudt maar alle andere hosts in LAN-192.168.10 toelaat.

- configureer ACL 20

ACEdie host192.168.10.10tegenhoudt:

R0(config)#access-list 20 deny host 192.168.10.10

- we maken een tweede genummerde ACL 20 ACE die alle andere hosts wel toelaat:

R0(config)#access-list 20 permit 192.168.10.0 0.0.0.255

- Omdat ACL 20 policies alleen van tepassing zijn op LAN-192.168.10, zetten we de ACL best incoming op

G0/0/0van R0:

R0(config)#interface g0/0/0

R0(config-if)#ip access-group 20 in

R0(config-if)#exit

-

Test even of PC1.1 kan pingen naar

web; (ping zou niet mogen lukken -- kijk ook even in simulation mode) - test vervolgens voor LAP1.2 en PC2; beide PC's zouden wel moeten kunnen pingen naar

web

- Door de ACL op Gi000 die host 192.168.10.10 gewoon verbiedt, kan PC1.1 niet buiten zijn eigen netwerk.

Als we de ACL op se010 van R0 in out-direction zouden plaatsen dan zou PC1.1 wel gewoon terug naar PC2 kunnen pingen.

We proberen dit even ...

R0(config)#interface gi0/0/0

R0(config-if)#no ip access-group 20 in

R0(config-if)#exit

R0(config)#interface se0/1/0

R0(config-if)#ip access-group 20 out

R0(config-if)#exit

PC1.1-C:\>ping 192.168.20.10

Pinging 192.168.20.10 with 32 bytes of data:

Reply from 192.168.20.10: bytes=32 time<1ms TTL=127